“해킹, 요금 폭탄, 방치된 계정 — 기본 설정과 최소 비용으로 예방하세요!”

클라우드를 사용하는 기업과 개인이 늘어나면서, 다음과 같은 뉴스를 쉽게 접할 수 있습니다.

이런 사고들은 복잡한 해킹 기술 때문이 아닙니다. 대부분은 단순한 설정 부주의에서 시작됩니다.

✅ 루트/IAM 계정에 MFA만 설정했어도,

✅ Access Key 관리만 잘했어도,

✅ 비용 알람만 설정했어도,

충분히 예방할 수 있던 사고였습니다.

AWS는 다양한 보안 서비스를 제공하지만,

오늘 소개할 10가지 기본 설정만 지켜도 여러분의 클라우드 환경을 안전하게 지킬 수 있습니다.

이제, 지금 당장 점검해야 할 항목들을 살펴보겠습니다.

[🔍보안 관리]

1. IAM 보안 강화 & Access Key 안전 관리

클라우드 보안의 출발점은 IAM입니다.

- 루트 계정은 특정 이슈 이외에는 사용하지 말고, IAM을 사용하고 둘 다 반드시 MFA를 설정하세요.

- Access Key는 주기적으로 교체하고, 가능하면 Assume Role 방식으로 대체하세요.

- 깃허브 같은 퍼블릭 저장소에 키가 노출되지 않도록 git-secrets 도구를 활용하세요.

💰 비용:

- IAM, MFA, git-secrets : ✅ 무료

2. S3 퍼블릭 접근 차단 + Config 감시

- S3 버킷이 퍼블릭으로 열려 있는지 반드시 확인하고, 퍼블릭 액세스 차단 기능을 설정하세요.

- AWS Config를 통해 설정 변경을 자동 감시하면 더 안전합니다.

💰 비용:

- 퍼블릭 액세스 차단 : ✅ 무료

- Config 기본 Rule : 유료 (Rule에 따라 월 수천 ~ 수만 원 발생 가능)

3. 네트워크 보안 — 보안그룹 제한 & VPC Flow Logs

- 보안그룹 내 0.0.0.0/0 포트 개방을 피하고, SSH/RDP 포트는 특정 IP만 허용하세요.

- VPC Flow Logs로 외부 트래픽을 모니터링하면 이상 징후를 조기에 파악할 수 있습니다.

💰 비용:

- 보안그룹 설정 : ✅ 무료

- VPC Flow Logs : 데이터 양에 따라 월 수천~수만 원 발생 가능

4. CloudTrail 활성화

- CloudTrail을 통해 모든 API 호출 기록을 남기세요.

- CloudTrail은 기본적으로 최근 90일의 관리 이벤트를 제공합니다.

- 장기 보관 및 Data 이벤트 추적이 필요하다면 S3 연동을 통해 별도 저장을 설정하세요.

- 이상 패턴 분석을 위해 CloudTrail Insights 기능도 고려할 수 있습니다.

💰 비용:

- Management 이벤트 : ✅ 무료

- Data 이벤트 & Insights : 사용량 기반 과금

- S3 : 사용량 기반 과금

5. GuardDuty — AI 기반 이상 행위 탐지

- AI로 해킹 징후(암호화폐 채굴, 의심 API 호출 등)를 자동 탐지합니다.

- 설정만 해두면 알아서 감시해주는 서비스입니다.

💰 비용:

- 30일 ✅ 무료, 이후 소규모 계정 기준 월 수천 원 수준 (리소스 및 데이터 양에 따라 증가)

6. CloudTrail 보안 이벤트 감지 — 해킹 징후 실시간 감지

CloudTrail + EventBridge + SNS (or Lambda)

이벤트 기반 실시간 감지 & 자동화 대응

- 구성 방식: CloudTrail ➔ EventBridge Rule ➔ SNS 알림 or Lambda 자동 조치

- 특징:

- 실시간 이벤트 트리거 기반

- JSON 속성 기준으로 세밀한 조건 설정 가능

- 자동화(예: Lambda) 연계로 보안 대응 프로세스 구축 가능

- 추천 상황:

✔️ 실시간 감지가 중요한 경우

✔️ 다양한 보안 이벤트에 유연하게 대응하고 싶을 때

✔️ 자동화된 보안 대응이 필요한 환경 - 주의사항:

- CloudTrail의 Data 이벤트를 연동할 경우 추가 비용 발생

- 복잡한 환경에서는 Rule 관리 필요

💰 비용:

- EventBridge: 월 100,000건까지 ✅ 무료

- SNS (이메일): ✅ 무료

- Lambda 호출: ✅ 무료 티어 내 대부분 해결

[💰비용 관리]

7. CloudWatch Billing 알람 & AWS Budgets

해킹으로 인해 리소스가 대량 생성되면 비용 급증이 발생합니다.

- CloudWatch Billing 알람으로 일정 금액 초과 시 즉시 알림을 받고,

- AWS Budgets로 월간/일간 예산을 설정해 초과 시 대응하세요.

💰 비용:

- Billing 알람(Standard): 10개까지 ✅ 무료

- Budgets: 2개까지 ✅ 무료, 이후 소액 과금 (개당 월 300원 수준)

[👤계정 관리]

8. 사용하지 않는 리전 비활성화

필요 없는 리전은 비활성화하여 해커의 우회 경로를 차단하세요.

💰 비용:

- ✅ 무료

9. Root 계정 이메일 알림 & 연락처 정보 주기적 확인

비용 초과, 보안 경고 등 주요 알림은 Root 이메일과 등록된 연락처로 발송됩니다.

놓치지 않도록 메일 필터링과 연락처 정보를 항상 최신으로 유지하세요.

💰 비용:

- ✅ 무료

10. Trusted Advisor — 기본 보안 점검

보안 5대 항목(S3, 보안그룹, 루트 계정 등)은 무료로 점검할 수 있습니다.

비용 최적화, 고급 기능은 Business Support 플랜이 필요합니다.

💰 비용:

- 5가지 보안 항목 ✅ 무료

- 전체 기능: Business 플랜 이상 (월 $100~)

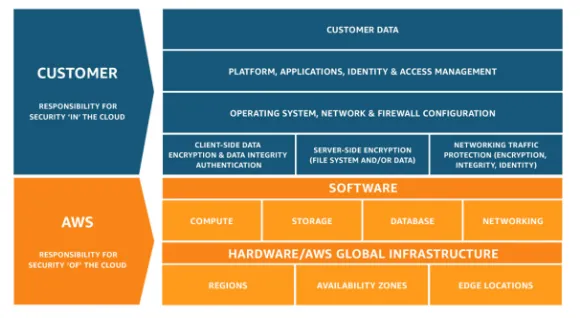

🏆클라우드 보안은 AWS와 고객의 책임이 함께합니다

클라우드를 사용하면서 보안 사고나 비용 문제 발생 시, 많은 분들이 이렇게 생각하곤 합니다.

“AWS에서 발생한 일이니, AWS가 책임져야 하는 것 아닌가요?”

하지만 AWS는 **책임공유모델(Shared Responsibility Model)**을 기반으로 서비스를 제공합니다.

이 모델은 **AWS와 고객(소유자)**이 각자의 영역에서 책임을 분담하는 구조입니다.

⚖️ AWS 책임공유모델이란?

- AWS의 책임:

데이터센터, 네트워크, 하드웨어, 가상화 인프라 등 클라우드의 운영 환경을 안전하게 관리합니다. - 고객의 책임:

계정 보안, 리소스 설정, 데이터 보호, 접근 제어 등 클라우드 상에서 생성하고 운영하는 환경과 데이터를 안전하게 관리해야 합니다.

🎯 기본 설정이 최고의 보안입니다

오늘 소개한 10가지 설정은 복잡한 작업이 아닙니다.

대부분 AWS에서 기본 제공하는 기능이며, 무료이거나 소액의 비용으로 충분히 예방할 수 있습니다.

클라우드를 안전하게 운영하기 위해서는 AWS의 보안 시스템을 신뢰하는 것과 더불어,

계정 소유자 스스로도 계정과 리소스를 꾸준히 점검하는 습관이 필요합니다.

“클라우드는 AWS가 지키고, 그 위의 환경은 계정 소유자가 지켜야 합니다.”

💡지금 이 순간, 여러분의 AWS 계정은 안전한지 다시 한번 확인해보시기 바랍니다.

위 설정 과정에서 어려움이 있으시다면, 언제든지 NDS에 문의해 주세요.

전문적인 기술 지원으로 안전한 클라우드 환경 구축을 도와드리겠습니다.

감사합니다.

SA 김은진