클라우드 전환이 가속화되면서 IT 인프라 보안은 이제 기업 운영에서 핵심적인 과제가 되었습니다.

특히 AWS와 같은 퍼블릭 클라우드 환경은 그 편리함만큼이나 잘못된 설정으로 인한 보안사고 가능성도 존재합니다.

이번 포스팅에서는 AWS Summit Seoul에서 소개된 “오픈소스로 점검하는 AWS 인프라 보안” 세션 내용을 기반으로,

보안 점검의 중요성과 오픈소스 도구(Prowler, Service Screener)를 활용한 접근법을 살펴봅니다.

왜 보안 점검이 중요한가?

클라우드 환경에서의 보안 사고 중 상당수는 외부 해킹보다는 잘못된 설정(Misconfiguration)에서 비롯됩니다.

- 퍼블릭 접근이 불필요한 S3 버킷 노출

- 과도하게 열린 보안 그룹 규칙으로 공격 표면 확대

이러한 문제들은 배포 후 발견하면 이미 늦은 경우가 많습니다.

따라서 보안을 개발 초기 단계부터 고려하고, 배포 전·후 설정을 자동으로 점검할 수 있는 프로세스를 갖추는 것이 중요합니다.

보안은 사후 대응이 아니라, 사전 예방이 가장 효율적입니다.

왜 오픈소스 보안 점검 도구인가?

AWS는 Trusted Advisor, AWS Config 등 자체 점검 도구를 제공하지만, Trusted Advisor는 Business 이상 서포트 플랜이 필요하고, AWS Config는 자원 수와 점검 빈도에 따라 비용이 발생해 고객 입장에서는 부담이 될 수 있습니다.

오픈소스 보안 점검 도구는 다음과 같은 장점을 가집니다.

- 비용 효율성: 무료 사용으로 초기 도입 부담이 적음

- 빠른 업데이트: 커뮤니티가 참여해 최신 보안 위협과 점검 항목 신속 반영

- 커스터마이징 가능: 소스코드 공개로 조직별 맞춤 수정 가능

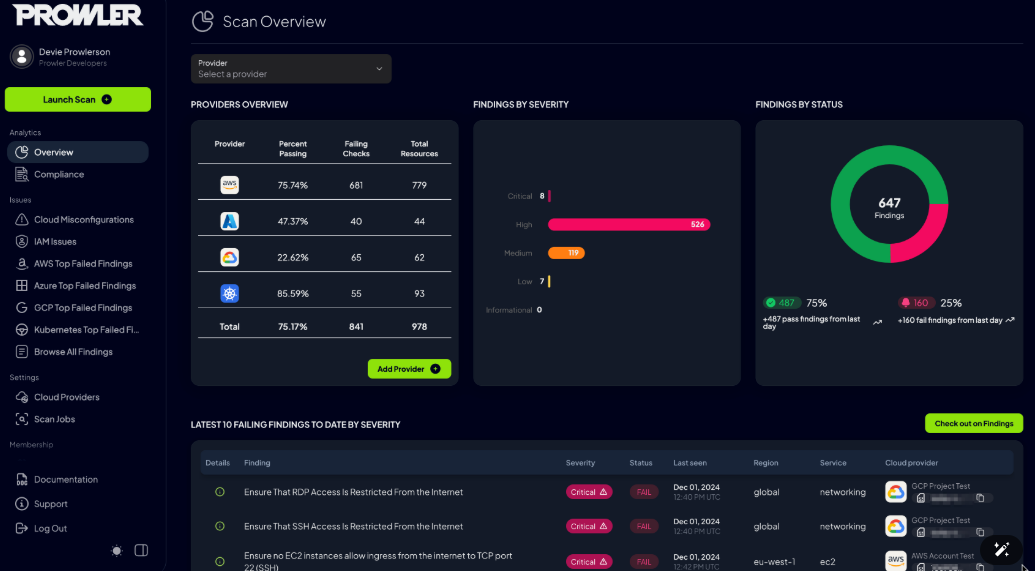

Prowler – AWS 보안 점검의 표준

Prowler는 AWS 보안 점검 도구 중 가장 널리 사용되는 오픈소스 프로젝트 중 하나입니다.

- 지원 범위: 82개 AWS 서비스, 560+ 점검 항목

- 프레임워크 준수 여부 점검: CIS, NIST, PCI-DSS, SOC2 등 지원

- 활용 방식

- CLI 명령 한 줄로 전체 점검 수행

- 특정 서비스·리전·심각도만 선택적으로 점검 가능

- CSV, JSON, HTML 형식으로 결과 출력 및 AWS Security Hub 연동

특히 CI/CD 파이프라인 통합으로 배포 직후 자동 보안 점검을 수행할 수 있습니다.

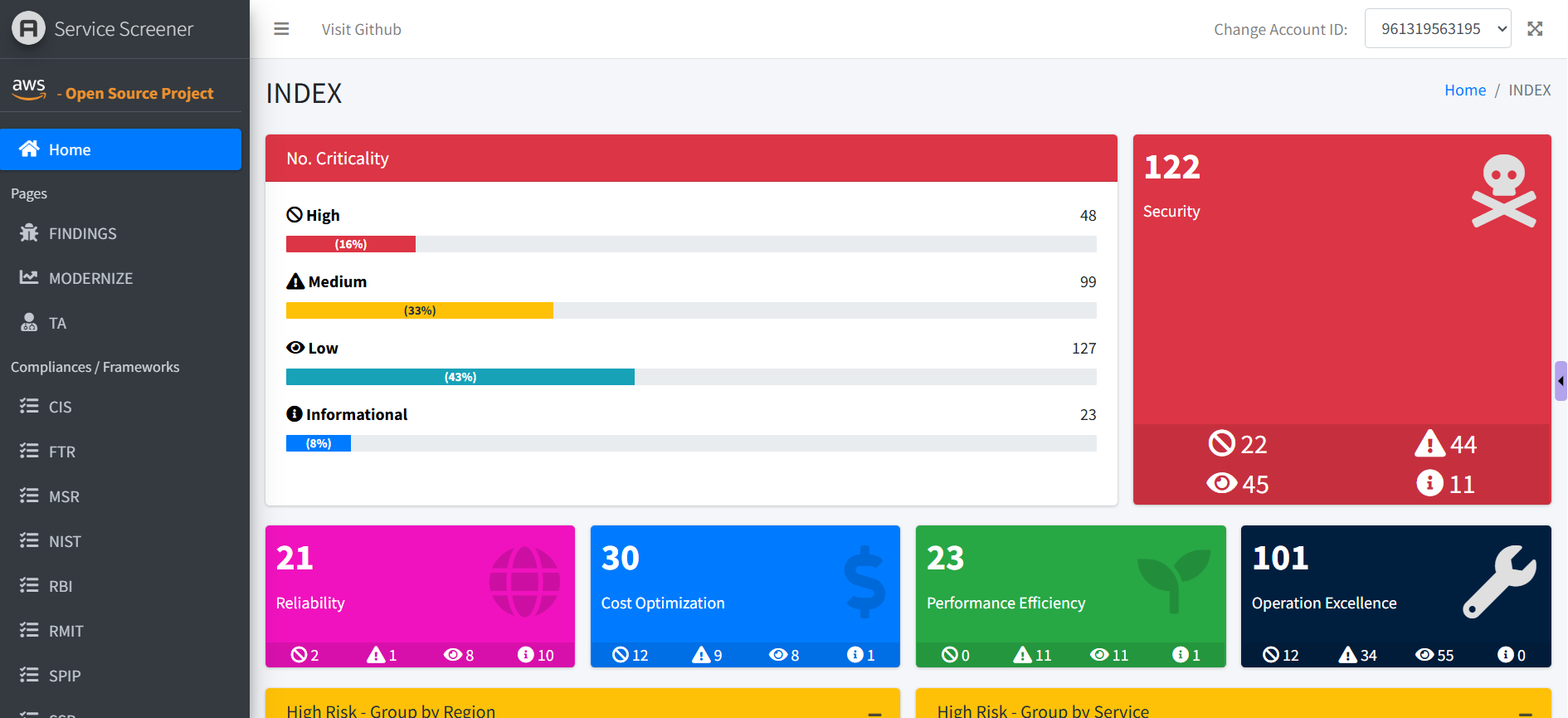

AWS Service Screener v2 – 간단하지만 강력한 점검

AWS Service Screener v2는 17개 주요 AWS 서비스의 핵심 설정을 점검하는 데 특화된 도구입니다.

- AWS Well-Architected Framework를 보완한 종합 점검

- AWS CloudShell에서 실행 가능, 대시보드 형태 리포트 제공

- 보안뿐만 아니라 현대화 필요 영역, 비용 최적화, 운영 우수성까지 진단 가능

실제 활용 사례

- Prowler

- 배포된 리소스 설정 신속 스캔

- CI/CD 파이프라인 포함 자동화 점검

- 정기 실행으로 취약점 지속 관리

- Service Screener

- 계정 단위 종합 점검

- 리포트를 기반으로 경영진 보고 및 개선 방향 도출

실무 적용 팁

- 우선순위 설정: 중요한 보안 이슈부터 해결

- 예외 처리 관리: 불필요한 항목은 예외 처리

- 성능 최적화: 파이프라인 부하를 줄이기 위해 분리 또는 병렬 실행 고려

- 도구 최신화: 최신 점검 항목 반영을 위해 항상 최신 버전 유지

- 결과 공유: 경영진과 의사 결정자에게 보안 현황 보고 및 인식 제고

마무리

클라우드 보안은 이제 선택이 아니라 기업 생존과 직결되는 필수 요소입니다.

이번 AWS Summit 세션에서 소개된 Prowler와 AWS Service Screener 같은 오픈소스 도구는

자동화된 점검과 빠른 개선을 가능하게 하여 클라우드 보안을 한 단계 더 발전시킬 수 있는 좋은 출발점이 됩니다.

“클라우드 보안은 예방이 최선, 예방은 자동화로부터 시작됩니다.”

NDS 역시 다양한 오픈소스와 클라우드 네이티브 보안 기술을 적극 활용해 안전한 IT 환경 구축에 앞장설 것입니다.