전 글에서는 AWS Config에 대해서 알아보았습니다.

이번 글은 AWS Config를 활성한 뒤 관리형 AWS Config 규칙을 활용하여 인바운드 규칙이 ANY(0.0.0.0) Open되어 있는 보안 그룹을 식별하는 시간을 가져보겠습니다.

AWS Config 활성화 및 설정

- AWS Config는 사용하기 전 서비스를 활성화하여야 합니다.

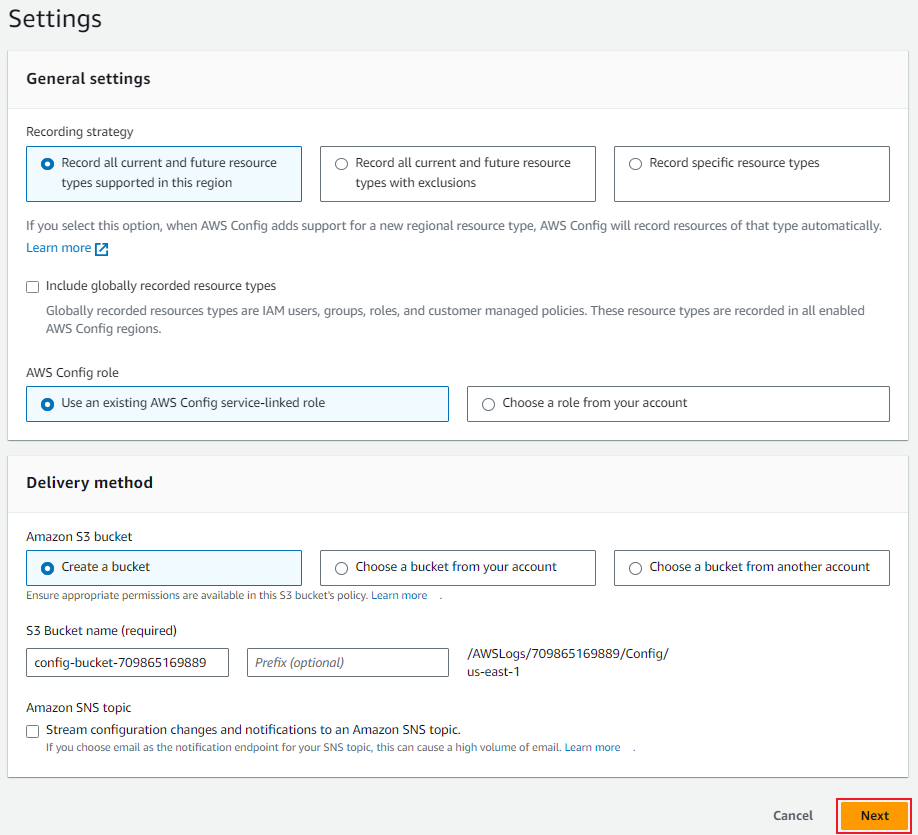

- 첫 번째 Config 레코더 설정 및 구성 항목 저장 버킷 선택에서는 추가 설정을 하지 않고 Next를 눌러 진행합니다.

- Config 활성화 시 신규 버킷이 생성되며 구성 항목이 신규 버킷에 저장됩니다.

- 기존 버킷 혹은 타계정 버킷을 설정할 수 있습니다.

- Hands On을 진행하시는 계정에 특정 리소스의 변화가 많은 경우 Config 레코더의 비용이 증가할 수 있습니다.

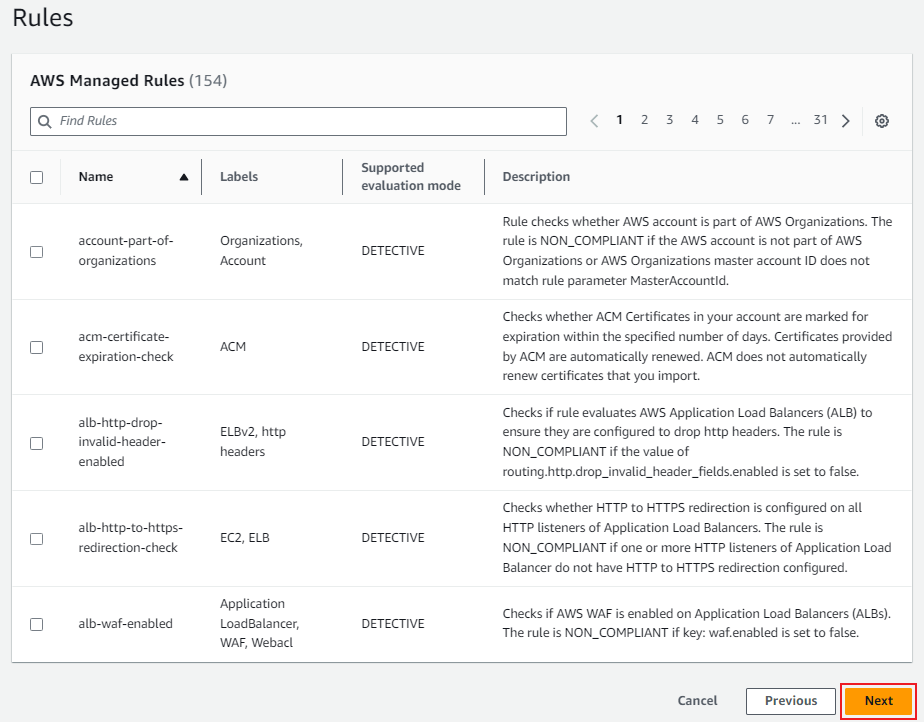

- 두 번째는 관리형 Config 규칙을 설정합니다.

- 이번 Hands On에서는 AWS Config를 활성화한 뒤 Config 규칙을 추가하는 순서로 진행하기 위해 규칙을 선택하지 않고 Next를 눌러 다음 단계를 진행하겠습니다.

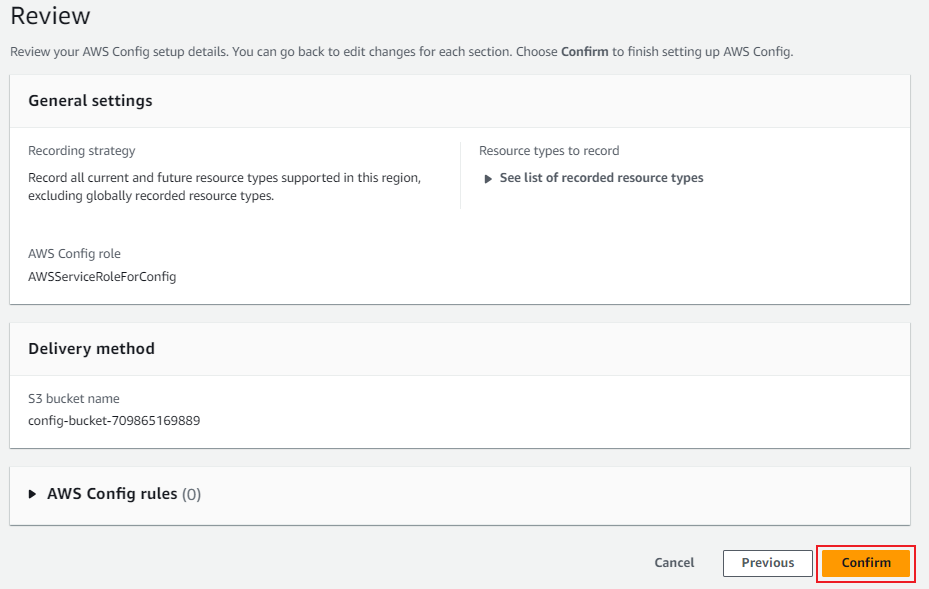

- 마지막은 앞서 설정한 설정을 확인할 수 있습니다.

- 설정을 확인한 뒤 Confirm을 눌러 AWS Config를 활성화 하겠습니다.

Config 규칙 설정

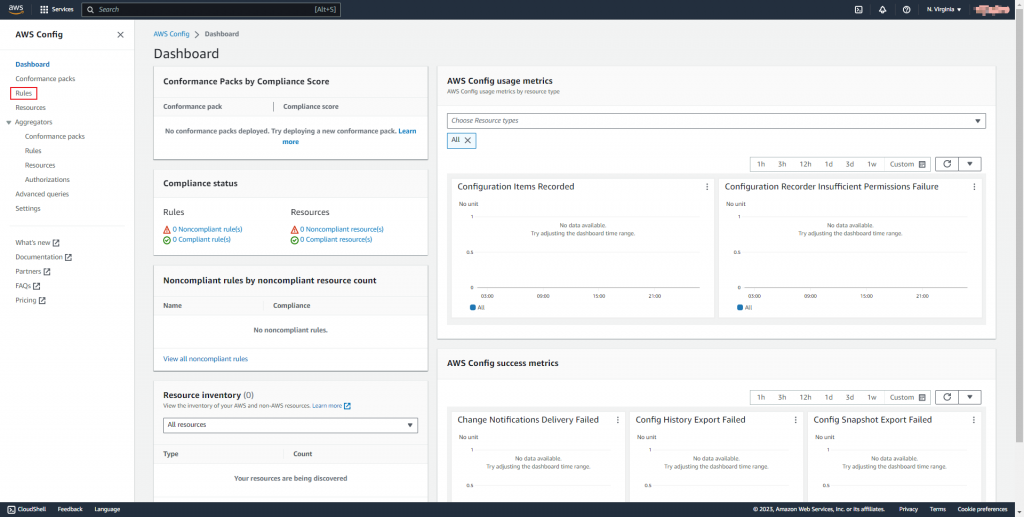

- AWS Config를 활성화한 뒤 AWS Config의 메인 화면입니다.

- Rules를 눌러 Config 규칙을 설정하겠습니다.

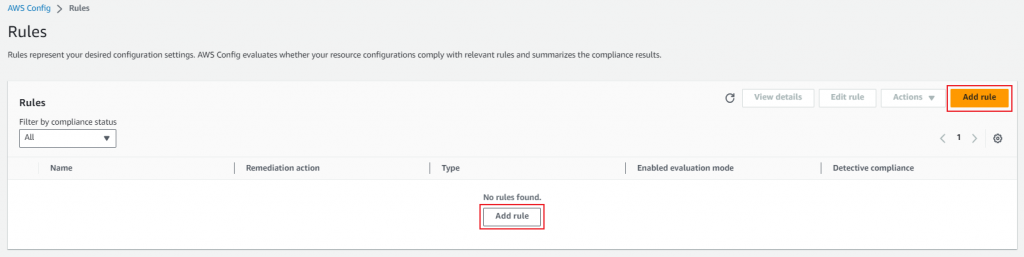

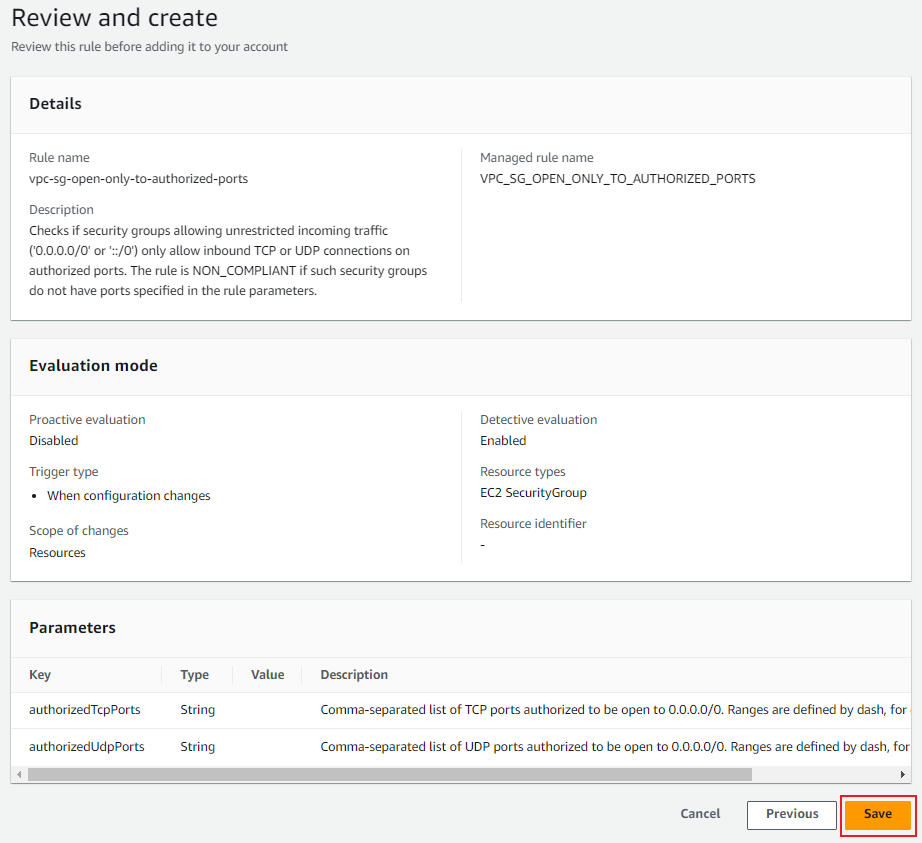

- 보안 그룹 ANY Open을 식별하는 관리형 Config 규칙인 vpc-sg-open-only-to-authorized-ports를 설정하도록 하겠습니다.

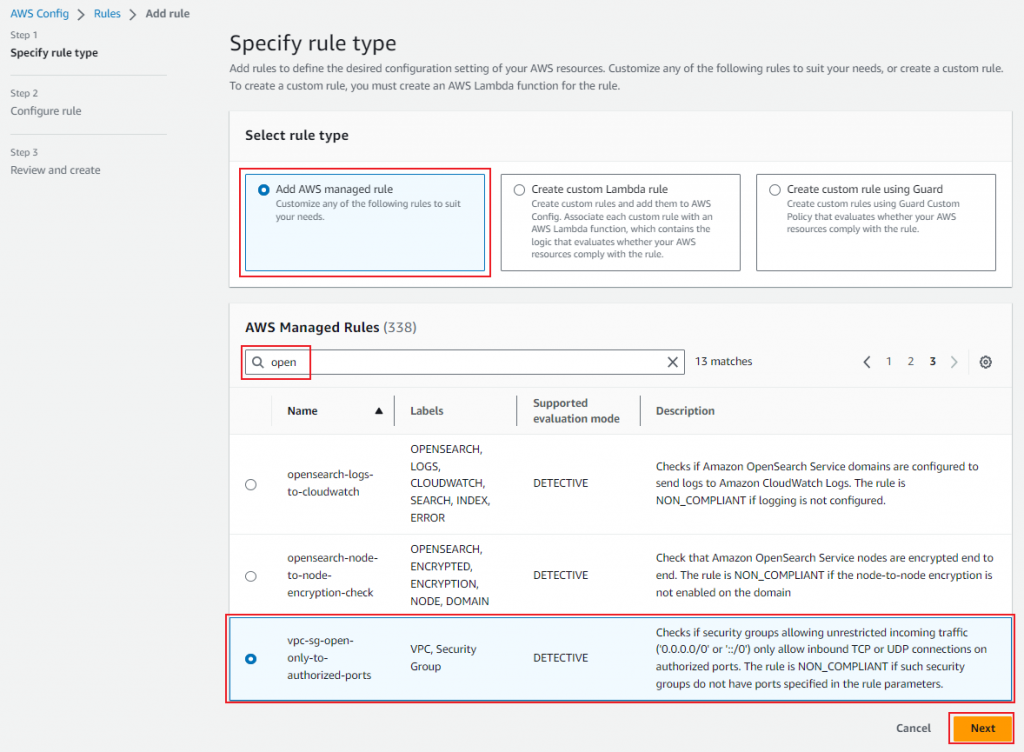

- Add AWS managed rule을 선택한 뒤 vpc-sg-open-only-to-authorized-ports 규칙을 선택 후 Next를 눌러 다음 단계로 진행하겠습니다.

- 해당 Config 규칙은 보안 그룹에 ANY Open 인바운드 규칙이 있을 시 보안 그룹을 NON_COMPLIANT 상태로 보여줍니다. ANY Open 인바운드 규칙이 없다면 COMPLIANT 상태로 나타냅니다.

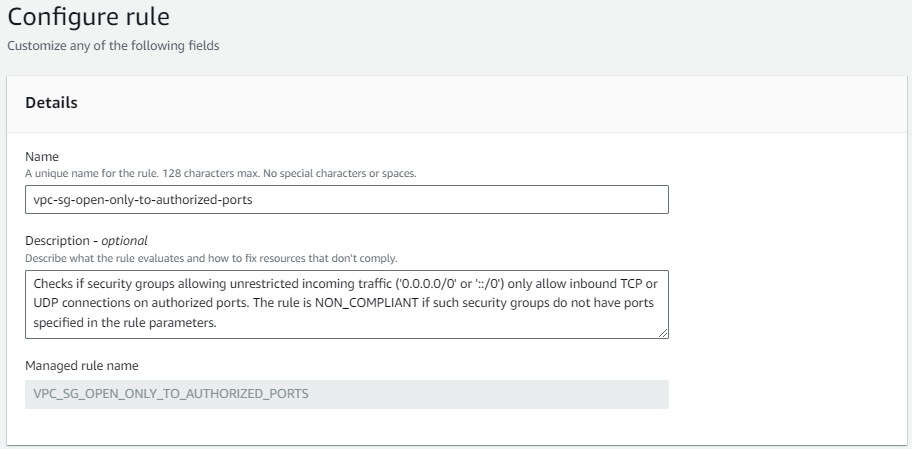

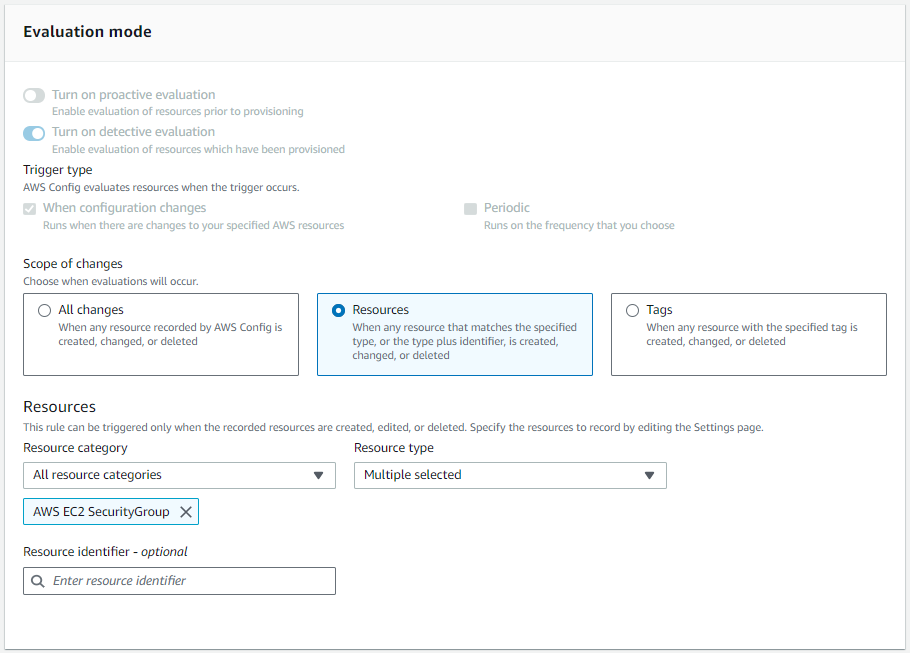

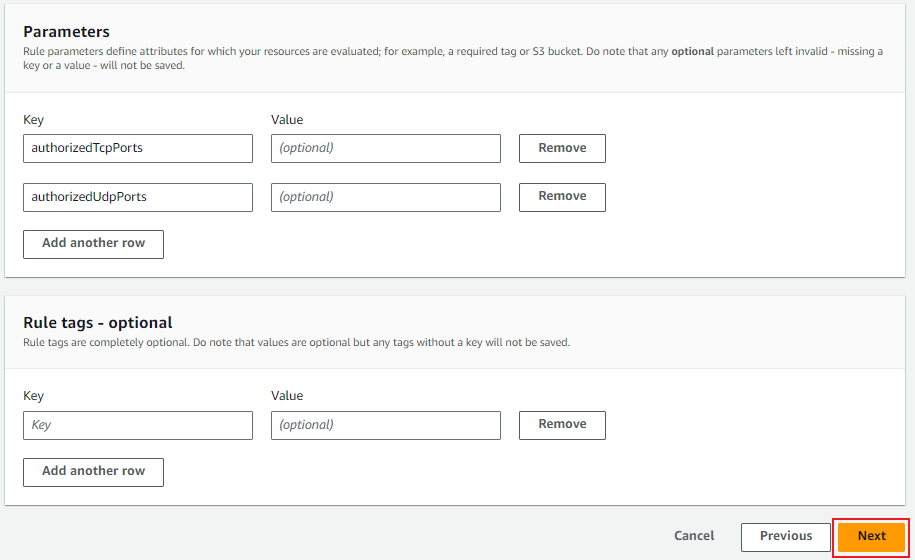

- Config 규칙을 설정하는 화면입니다. 규칙의 이름, 설명 및 리소스 변화를 감지하는 조건을 설정할 수 있습니다.

- 이번 Hands On에서는 추가 설정없이 진행하겠습니다.

- 마지막으로 설정값을 확인한 뒤 Save를 눌러 Config 규칙을 생성합니다.

결과 확인

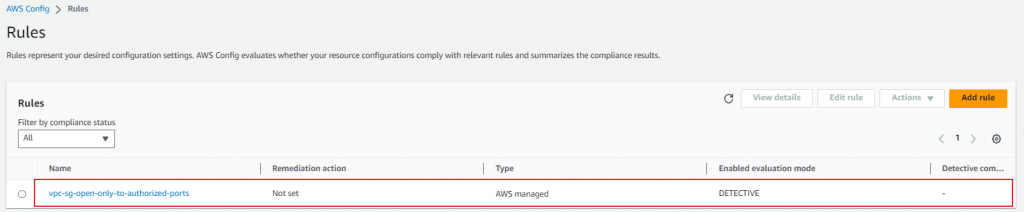

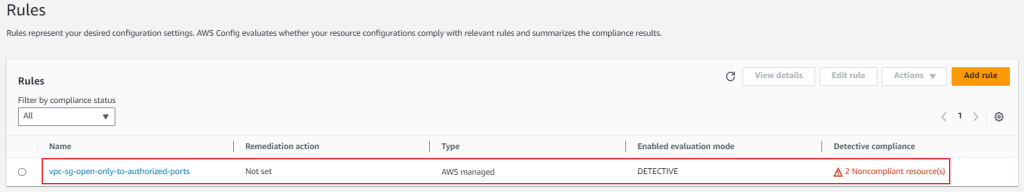

- 생성된 규칙은 콘솔 화면에서 확인할 수 있으며, 리소스 탐지 시간이 소요됩니다.

- 리소스가 모두 탐지된 뒤 Hands On을 진행한 계정에 2개의 보안 그룹의 인바운드 규칙이 ANY Open인 것을 확인할 수 있습니다.

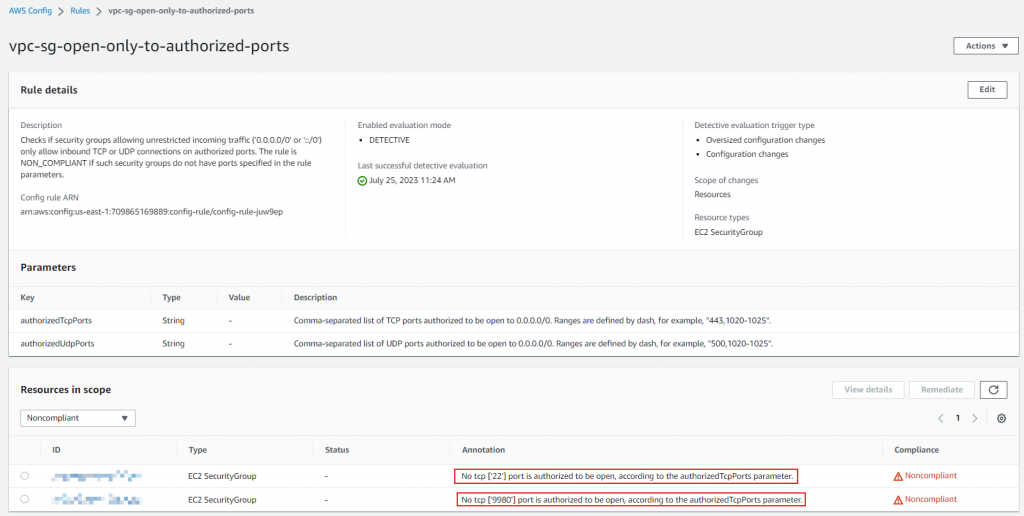

- 규칙을 클릭하여 탐지된 리소스를 확인할 수 있습니다.

- 2개의 보안 그룹이 어떤 포트에 대해 ANY Open인지 확인할 수 있습니다.

지금까지 간단하게 Hands On을 진행해보았습니다.

Hands On을 진행한 Config 규칙 이외에도 다양한 Config 규칙을 사용하여 기준을 위반하는 리소스를 식별하실 수 있습니다.

자세한 안내는 AWS의 개발자 안내서를 참고하시기 바랍니다.

AWS 서비스에 관해 문의 사항이나 기술 지원이 필요하시면,

NDS Sales팀으로 연락 주시길 바랍니다.

SA 김도현